Su 29 de martzu una chistione de seguresa at interessadu sa libreria de cumpressione e de-cumpressione de datos XZ Utils, connòschida finamentas comente LZMA Utils e presente in medas distributziones de Linux, in ue b’ant installadu còdighe malèsigu.

S’iscoberta l’at fata su chircadore Andres Freund e, a minudu, pertocat sa cumpromissione de duas versiones de sa libreria: sa 5.6.0 e sa 5.6.1.

Sa fatzenda est delicada meda: sos istrumentos de XZ Utils impreant s’algoritmu lzma/lzma2 chi permitit de esecutare còdighe remotu in unu server SSH sena autenticatzione.

Su còdighe malèsigu òperat mudende sas funtziones de sshd, su file binàriu chi gestit su funtzionamentu de SSH, e diat èssere presente dae tres chidas pro manu de unu “collaboradore” malintentzionadu chi, impreende atziones de human intelligence pro duos annos in su progetu Tukaani de GitHub, est resèssidu in sa faina disigiada.

Cando su cumportamentu de su dèmone sshd benit alteradu, s’aberit sa ghenna a chie podet intrare in su sistema dae remotu sena peruna autorizatzione.

Sa CISA (Cybersecurity and Infrastructure Security Agency) de sos Istados Unidos at invitadu sos utentes, pro mèdiu de un avisu, a operare su downgrade de XZ Utils a una versione non cumpromìtida (comente sa 5.4.6).

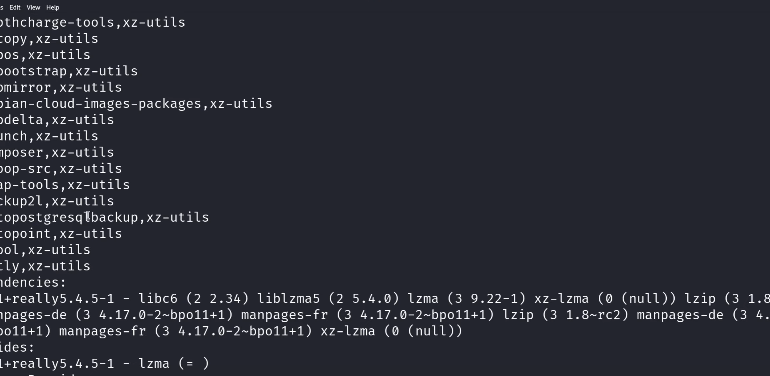

Pro su chi nd’est essidu a pìgiu dae sa chirca, paret chi su còdighe malèsigu siat presente mescamente in Fedora 41 e Rawhide, in Kali Linux, openSUSE Tumbleweed, Arch Linux, MicroOs e sas versiones isperimentales de Debian.

Sa vulnerabilidade l’ant identificada comente CVE-2024-3094, cun puntègiu de arriscu màssimu (livellu 10). Sende chi su còdighe malèsigu at cumpromìtidu s’autenticatzione SSH (su protocollu pro si collegare dae remotu a sos sistemas Linux), sos utentes podent iscumproare si sa vulnerabilidade est cosa chi pertocat finamentas a issos pro mèdiu su script detect.sh isvilupadu dae Vegard Nossum.

Gianfranca Orunesu

Leave a comment